据外媒报道称,蓝牙被发现有一项漏洞,允许追踪用户的iPhone、iPad、Mac、Apple Watch等设备。其他易受攻击的设备包括运行Windows10的PC/平板电脑、Fitbit可穿戴设备。但是,Android设备并没有风险。

图:Shutterstock

据悉,蓝牙漏洞是由波士顿大学研究人员关于脆弱性的TNW报告中发现的。波士顿大学(BU)的研究人员发现了蓝牙通信协议中的一个缺陷,该缺陷可能使大多数设备暴露在第三方跟踪和泄露可识别数据的环境中。

该蓝牙漏洞允许攻击者通过利用蓝牙低能量(BLE)实现方式中的缺陷被动跟踪设备,以从制造商处提取标识令牌,如设备类型或其他可识别数据。

为了使两个设备之间的配对更容易,BLE使用公共的非加密广告渠道向附近的其他设备宣布它们的存在。该协议最初引起了在这些频道上广播设备的永久蓝牙MAC地址(一个唯一的48位标识符)的隐私问题。

然而,BLE试图通过让设备制造商使用一个周期性变化的随机地址,而不是他们的永久媒体访问控制(MAC)地址来解决这个问题。

波士顿大学BU研究人员发现的漏洞,利用这个次要的随机MAC地址成功跟踪设备。研究人员说,广告信息中出现的“识别令牌”对于一个设备来说也是唯一的,并且在足够长的时间内保持静止,以用作除MAC地址之外的辅助标识符。

换句话说,蓝牙漏洞可以将当前的随机地址链接到下一个地址,从而将其标识为相同的设备。然后,它就可以无限期地被跟踪——尽管只是在相对较短的蓝牙信号范围内。

对此,研究人员确实有一个解决安全问题的建议。为了保护设备不受地址转移攻击,研究人员建议设备实现应该将有效负载更改与MAC地址随机化同步。

随着蓝牙设备的广泛采用,研究人员警告说,“建立抗跟踪的方法,特别是在未加密的通信信道上,是至关重要的。”

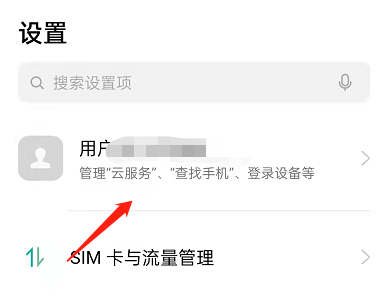

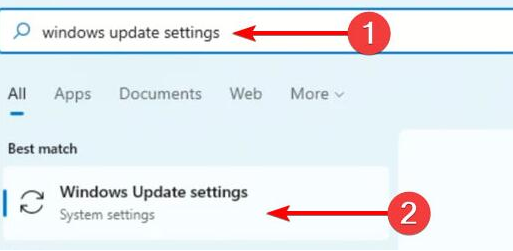

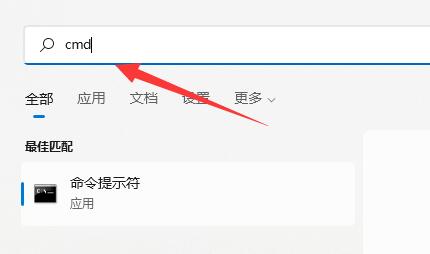

目前还不清楚苹果和其他受影响的公司是否能够在无线更新中实现这一变化,但与此同时,如果你担心你的设备被跟踪,有一个简单的解决方法。在系统设置中(或在MacOS的菜单栏中)关闭和打开蓝牙将随机化地址并更改有效负载。

关键词:

营业执照公示信息

营业执照公示信息